Das vorliegende Werk ist in allen seinen Teilen urheberrechtlich geschützt.

© 2022 by Heinz Hermann Maria Hoppe

Alle Rechte vorbehalten

Kommentar

Autor: Heinz Hermann Maria Hoppe

Wir sind Lemminge. Vermeintlich ausgeliefert, geben wir persönliche Gedanken preis – im Tausch gegen ein paar verpixelte Herzchen. Automatisch zusammengeführt, lassen wir unsere Daten, blauäugig, in digitale Scores umwandeln und uns unsere Interessen vorgaukeln. ›Likes‹, ›Selfies‹, ›Posts‹ und ›Cookies‹ sind niedlich klingende Bezeichnungen für gestiftete Bausteine zur digitalen ›Entwicklung der Persönlichkeit‹. Unsere Gaben liefern wir freiwillig, einfach so, weil uns kleinste Annehmlichkeiten versprochen sind. ›Die andere Seite‹ sichert sich im Gegenzug durch seitenlange und fremdsprachliche Bedingungen zur Nutzung ab und schert sich nicht um unsere Privatsphäre. Unsere persönlichen Merkmale werden gehandelt wie Rohstoffe, Genussmittel oder Modeartikel.

Gewohnheiten, Vorlieben, politische Gesinnungen, Anschaffungen und Verhaltensweisen lassen sich prognostizieren. ›Big Data‹ wird sogar noch aus von uns kommentierten Kommentaren generiert. Unser Erleben lassen wir von ›Apps‹ leiten. Unsere Vorstellungskraft für digitale Gefahren ist dagegen längst ermattet. Es soll Gegenden geben, in denen Algorithmen darüber entscheiden, ob man im Zug mitfahren darf, in der man sein Appartement nicht mehr betreten kann, weil der Türschlüssel ein Algorithmus ist, der, ferngesteuert, selbstständig abgeschlossen hat. Gegenden, in denen man seine eigene Überwachungskamera auf sich ausrichtet, um sich inspizieren zu lassen, wo eine Maschinerie aus Objektiven, Nullen und Einsen einen Menschen im Vorbeifahren wiedererkennt, seine Wege nachvollzieht, seine Körpertemperatur misst. Was noch nicht so gut geht, ist das Auslesen von Gedanken. Aber man rechnet daran. Attraktivität und Glücklichsein kann man auch kalkulieren, man kann Gesundheitswerte in Formeln packen und Konsumgewohnheiten vorausplanen.

Autos sollen zu ›Entertainment-Kapseln‹ werden. Wenn wir nicht mehr selber fahren, verwandeln sich unsere Gefährte endgültig in Rechner mit Rädern, angetrieben durch Silizium-Batterien und Algorithmen. Wenn wir und unsere Handys sich dann auf den Autobahnen nicht mehr fortbewegen, gehen wenigstens die Signale unser Koordinaten für die Staumeldungen weiter. In Zukunft darf, wer seine Leasingrate nicht rechtzeitig überweist, vielleicht nicht einmal mehr im Stau stehen. Der mobilen Erlebniswelt wird dann einfach, ebenfalls ferngesteuert, die Zündung abgestellt. Vernetzt mit Ampeln, Schreibtischen und Fernsehern (›Internet der Dinge‹) werden Aufenthaltsorte, überschrittene Tempolimits, Konsumverhalten und Freizeitaktivitäten transparenter. Glasklar könnten sie werden, wenn wir mit unseren Kapseln durch ›Smart-Citys‹ rollen, in der jede Laterne und jeder Fußgängerüberweg Daten einsammelt. Politisch forcierte Digitalisierungsschübe sollen schon einmal Leitplanken für neue Infrastrukturen einrammen, sogar zwischen den Amtsstuben.

Wo Daten, nicht die ›smarten Phones‹, das eigentliche Geschäft sind, könnten digitale Bevormundung und Enteignung Programm werden. Daten sind Rohstoffe, die man wie Gold schürfen kann, das ›Internet der Dinge‹ ist dann (analog) die Goldmine. Lernende Lautsprecher können nicht mehr nur Gedudel ausspucken und unsere Frage zum Wetter vor unserem Fenster durch erdumkreisende Signale beantworten, sondern auch Gespräche und Liebesgezwitscher aufsaugen. Die originären Sauger, die Staubsauger, könnten mitteilen, wer wie oft putzt, wie viele Flusen man im Verhältnis zu den Quadratmetern angesammelt hat. Wann man immer schlafen geht, könnte die Nachttischlampe mit dem Elektrowecker synchronisieren, wenn sie aus- und die Datenlieferung angeht. Die Computermaus könnte vielleicht sogar Gemüts- und Erregungszustände auf Basis zackiger Handbewegungen und dem wildem Geklicke unserer nervösen Zeigefinger auslesen.

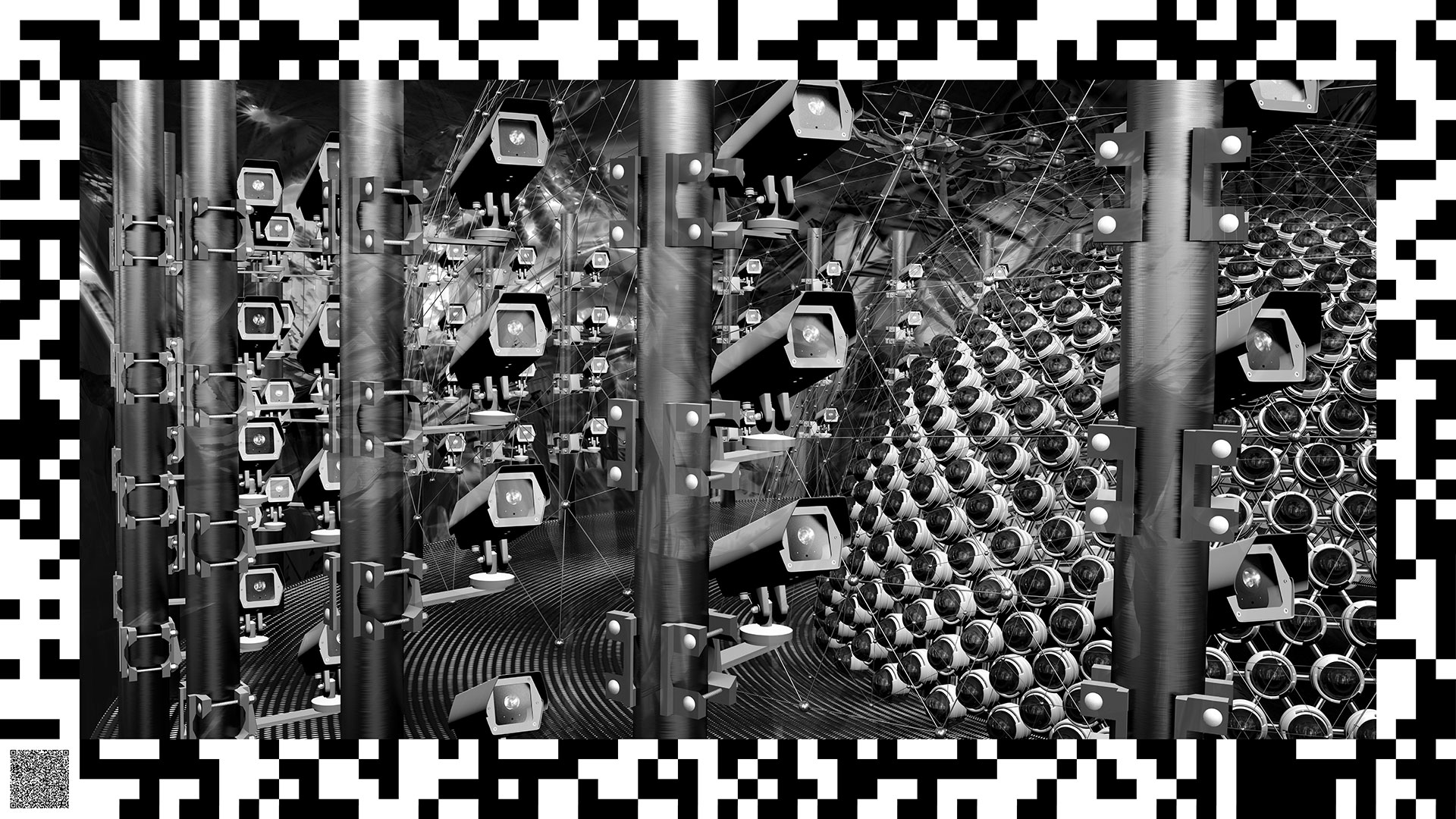

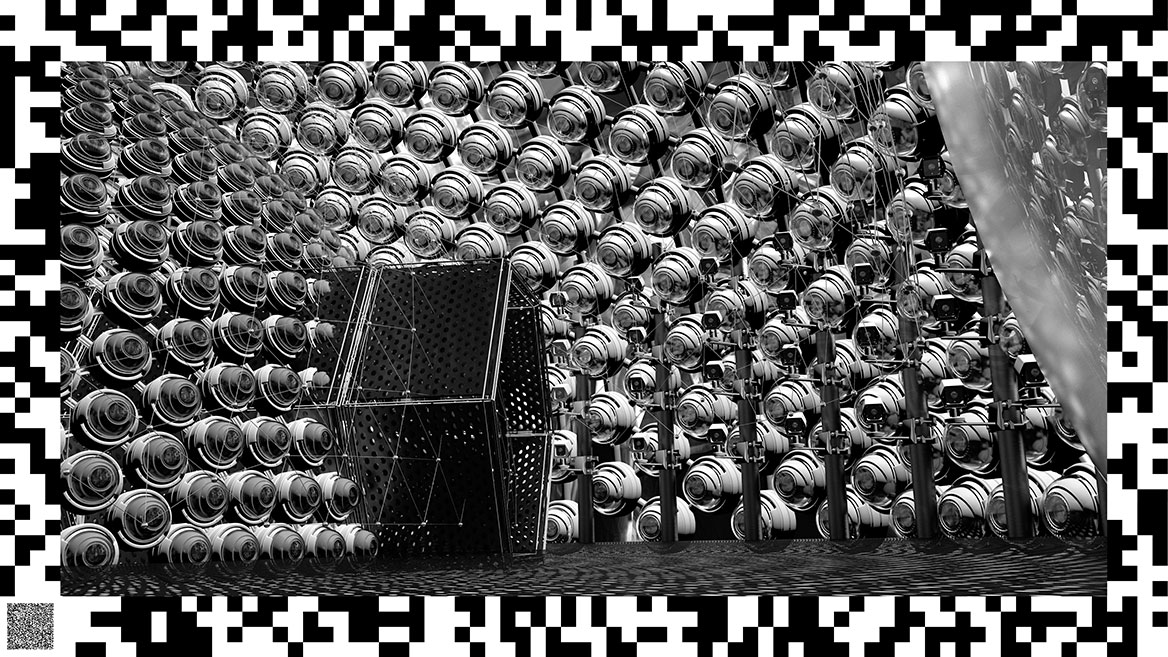

Videoüberwachung

Behörden, Konzerne und Sicherheitsfirmen blicken auf uns mit geschliffenen Argusaugen herab. Die ferngesteuerten Pupillen liefern 360-Grad-Einsichten und zeichnen Verbrechen und Verkehrsvergehen auf, schrecken ab oder helfen bei der Aufklärung. Besitzer von Luxuswohnanlagen und Angelteichen setzten auf dieselbe Wirkung der Kameras und der Attrappen. Weltweit nimmt die Aufrüstung, sowohl in den Städten wie in den Schrebergärten, obskure Züge an. Kameraüberwachung geht mit Verunsicherung und Überwachungsdruck einher. Prinzipiell ist nämlich jeder jederzeit verdächtig. Öffentliche Räume der Sorglosigkeit werden kleiner. Wie sollten die zunehmenden Installationen im Stadtkern auch zu Inseln des Friedens und des geselligen Miteinanders werden, wenn Überwachungskameras offensichtlich staatliches Misstrauen gegenüber den eigenen Bürgern verkörpern? Wenn allein die Allgegenwart der Objektive eher Ängste und Neurosen schürt, als die versprochene Sicherheit auszustrahlen? Auch hinter dem Rücken von Arbeitnehmern können die Systeme noch mehr Druck machen und Misstrauen statt Vertrauen aufbauen. Die anonymen Wachtposten, hinter den Monitoren, bekommen immer mehr künstliche Augen montiert. Damit in der Unüberschaubarkeit keine Bewegung ungedeutet bleibt, werden sie von Software unterstützt, die Gangster sogar anhand von verdächtigen Bewegungsmustern herausfiltern kann.

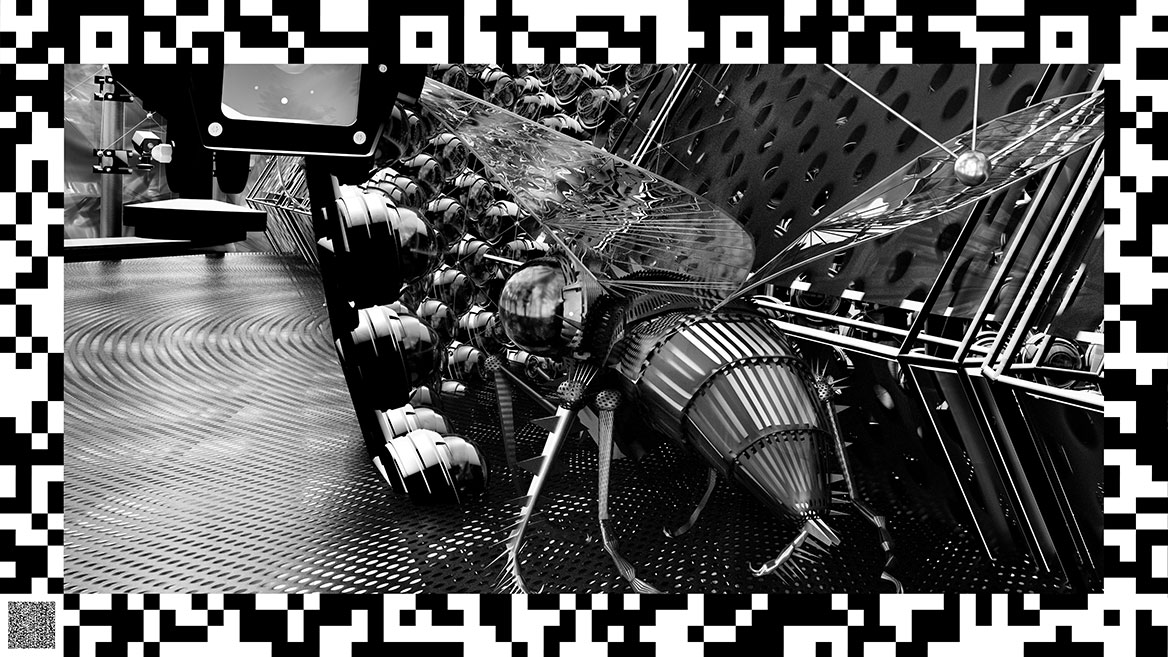

Drohnen

Wie Greifvögel jagen Drohnen, hoch über den Köpfen ihrer Beute, bevor sie ihre Krallen öffnen und die Raketen in getrackte Ziele lenken. Militärische Drohnen sind zuerst messerscharfes Späh-Equipment. Könnte das Netz der fliegenden ›Hightech-Pupillen‹ in Zukunft nicht noch viel dichter werden? Könnten sie sich, klein wie Spatzen oder noch kleiner konstruiert, vielleicht in der Größe von Stubenfliegen, unbemerkt in feindliche Unterstände und Kommandozentralen einnisten? Könnten sie, in großer Zahl ausschwärmend, jede Einzelne ihre Flugbahn sekündlich synchronisierend, flächendeckend große Areale scannen? Könnten sie sich gar, im Schwarm intelligent, selber steuern und sich autonom für einen Angriff entscheiden?1 Die Drohnen der Zukunft werden wohl noch schwerer am Himmel auszumachen sein, während sie mit ihren ›360-Grad-Gorgonenblicken‹ alles um sich herum hochauflösend sehen. Die großen Bilddaten werden dann wahrscheinlich live durch leistungsstarke Rechner ausgewertet, statt die ›Manpower‹ heutiger ›Analysten-Teams‹ zu binden. Neben der militärischen, ist in Zukunft das weite Feld kommerzieller Nutzung von Überwachungsdrohnen sicher interessant. Könnten ›Überwachungsservices‹ für die Grenz- und Mautüberwachung, Patroillenflüge in Fußgängerzonen, Kaufhäusern und Schulen mögliche Geschäftsfelder sein? Im Gegensatz zu den starr an Wänden und Masten verschraubten Kameras, wären Drohnen flexibel einsetzbar und könnten Verdächtige auch gleich verfolgen.

Gesichtserkennung

›Facial Recognition‹ soll die Bilder eindeutig mit Identitäten ›matchen‹ und so strafbare Handlungen belegen. In Form von Datensätzen verlieren ›Individuen‹ aber ihre Körperlichkeit und werden zu Nullen und Einsen, die man manipulieren kann. Im Nebel komplexer ›KI-Codes‹ könnte die Zukunft noch böse Überraschungen, Missbräuche und Fehlentscheidungen bereithalten. Gesichter können mit neuen Technologien inzwischen nämlich perfekt auf fremde Körper gerechnet werden. Damit sind nicht so freundliche Zeitgenossen in der Lage, hochaufgelöste Filme von Lebenswegen zu drehen, die in Wirklichkeit gar nicht gegangen wurden. Personen-Suchmaschinen können die Milliarden ›Selfies‹ von ›Social-Media-Accounts‹ oder Aufnahmen in Menschenansammlungen inzwischen abernten, Namen, Geschlechter und Vorlieben zuordnen. Damit lassen sich Unbekannte in Echtzeit identifizieren. Aus dem Grund riefen Demonstrationsleiter dazu auf, keine Bilder von Gesinnungsgenossen in Postings zu teilen. Gesichtserkennung ist ein internationales Geschäft und besonders beliebt bei Behörden, die gerne etwas tiefer in Privatsphären eintauchen. Ein Albtraum ist es, wenn Bürger aufgrund von ›Bugs‹ falsch ›berechnet‹ werden. Das kommt insbesondere bei fremden Ethnien vor, weil man die Systeme mit hiesigen Köpfen trainiert hat. Reichhaltige Ernte, in Form besonders detaillierter Profile, könnte man in ›Daten-Vorratskammern‹ mit ›Big Data-Maßstäben‹ erzielen. Durch die Verknüpfung von Datensätzen ließen sich Informationen zur Bonität, zur Pünktlichkeit, zur Gesundheit, zum Bildungsgrad oder zur Vertrauenswürdigkeit auslesen.

Biometrie

Die Biometrie ist wohl die älteste Disziplin, um Personen zu identifizieren. Körpergröße und Augenfarbe sind typische Merkmale in Ausweisen, am Ende setzt sich ein Passfoto aus nichts anderem als Formen, Abmessungen und Farben zusammen, die man oder auch ein ›KI-Programm‹ abgleichen kann. Der Fingerabdruck ist ein einzigartiges Kennzeichen zur automatisierten Erkennung von Individuen. ›Body-Screens‹ und ›Iris-Scans‹ nehmen in Zukunft wahrscheinlich vermehrt weitere Körpermerkmale ins Visier, um zum Beispiel die Sicherheit an Bord eines Flugzeuges zu gewährleisten. Unser Aussehen dient auch der staatlichen Überwachung und hat Gewicht bei Grenz- und Verkehrskontrollen. Biometrische Verfahren wurden als Gehilfen von Evolutionstheoretikern zu Mord und Totschlag hinzugezogen. Der Missbrauch biometrischer Daten könnte in Zukunft zum Ausschluss von Menschenrechten, physischen Zutritten oder Bezahlverfahren beigetragen, wenn persönliche Daten zur DNA, zur Gangerkennung, zur Gesichtsgeometrie, zur Retina, zur Stimme, zur Lippenbewegung, zur Ohrform, zur Handvenenstruktur, zum Nagelbett- und Tippmuster, zum Körpergeruch oder zum Zahnabdruck in falsche Hände gerieten.

Smartphone

Früher hätte wahrscheinlich jeder Nachrichtendienst viel für das Überwachungspotential heutiger ›Smartphones‹ gegeben. Vollgestopft mit persönlichen Daten, wie Aufenthaltsorten, Treffpunkten, Kontaktpersonen, Gesprächsprotokollen, Kalendereinträgen und Dokumenten, ist es mit hochauflösenden Mikro-Kameras (auf beiden Seiten!), Mikrofonen (›Wanzen‹) und Gyroskopen ausgestattet. Konnten schon die ›Apps‹ auf alten Typen unsere Joggingroute ›tracken‹ und uns live auf der Landkarte verorten, triangulieren die neuen Typen, mit drei Objektiven ausgestattet, im 3D-Raum. Passende Apps könnten theoretisch auch mit unserer persönlichen Umgebung sehr genau ›umgehen‹, wenn wir das »Nein« in den Voreinstellungen übersehen. ›Mobilfunk-Netz‹, ›WLAN‹, ›Bluetooth‹ – Handys vereinen alle Technologien in sich, die man braucht, um die Laufwege auf einer Demonstration nachzuweisen2, Geräte in der Nähe zu aktivieren, eingehaltene Abstände zu protokollieren, Fingerabdrücke und die Daten von Familienmitgliedern und Freunde zu senden. Echte Agenten können mit Spionage-Software und ›IMSI-Catchern‹ unbemerkt alle Handydaten abgreifen. Im ›5G-Netz‹ nochmals schneller, könnte unser ständiger Begleiter unsere Lebenswege nachzeichnen, jede Bewegung und Lage im Raum dokumentieren. Schaurig, wie uns ›Apps‹ die schönsten Momente des Jahres präsentieren, mit von uns gemachten Bildern. Internetseiten-Aufrufe, Telefon-Verbindungsdaten, Buchungen, Unterhaltungen, Überweisungen, Gesundheitsdaten … unser Handy kann als Waffe gegen uns gerichtet werden.

Internet

Das nichts vergessende Internet ist viel mehr als ein virtueller »Marktplatz«. ›Monitoring‹, ›Targeting‹, ›Profiling‹ und ›Tracking‹ für ›Database-‹ und ›Zielgruppen-Marketing‹ sind nichts anderes, als immer ausgefeiltere Methoden, ›Avatare‹ von uns zu erstellen, an Informationen über unsere Emotionen, Interessen und Gesinnungen zu kommen, sie zu interpretieren und gewinnbringend zu verkaufen. Anfragen münden in Form von ›Klickaufzeichnungen‹ in den Maschinenräumen der Suchmaschinen, in algorithmisch sortierte und individuell zugewiesene Nachrichten- und Werbebotschaften. Die ›Tentakel‹ der mutierenden ›Datenkraken‹ haben die niedliche Bezeichnung ›Cookies‹. ›Real Time Bidding‹ nennt sich die Versteigerung von Werbeplätzen in den Millisekunden, die eine Website braucht, um sich aufzubauen. Die Versteigerung läuft im Hintergrund, wir bekommen nichts davon mit. In diesen kurzen Zeitspannen werden Bietaufrufe an hunderte Firmen verschickt, Gebote in Höhe von Cent-Bruchteilen abgegeben, ›IDs‹ bewertet und ausgetauscht. Die Meistbietenden kaufen sich mit ihrer Werbung in unsere Browser ein, abhängig davon, was wir in letzter Zeit angeschaut oder gekauft haben. Online-Buchhändler können persönliche Interessen und politische Haltungen anhand bestellter Titel auslesen. Prognosen wie: »Kunden, die diesen Artikel kauften, interessierten sich auch für …« werden immer besser, basierend auf Profildaten, die Werbefirmen untereinander austauschen. Das ›Internet der Dinge‹, in dem auch Geräte und Maschinen Daten untereinander austauschen, wird noch ungeahnte ›Fortschritte‹ der Profilbildung mit sich bringen.

Social Media

Digitalen Freunden spiegeln wir gerne freizügig unsere Gedanken. Jeder bekommt eine Stimme und mit Herzchen-Response das Gefühl, nicht mehr einsam zu sein. Ich werde »geliked«, also bin ich. Selbstanpreisung zahlt sich in Form von Selbstwert durch ›Follower‹ aus. Damit jeder sieht, was man gerade isst oder wo man gerade ist, scheut manch ein ›Influencer‹ auch nicht die Kulisse eines schweren Autobahn-Unfalls, mit Rettungskräfte-Einsatz im Hintergrund. Die Qualität einer Freundschaft ist dabei ein veraltetes Maß, gesucht ist die schnelle, oberflächliche Aufmerksamkeit. Klick und wisch. Privates ist öffentlich, es scheint Glückshormone freizusetzen, wenn man sich offenbart. Wir machen uns zu einer Ware, unser Ego verzehrt sich nach Selbstbetrug. Das sind die ›Erze‹ für die Datenbanken der Monopolisten im ›Silizium-Tal‹, deren Algorithmen sich wie Schaufelbagger durch unsere Fotos, Videos, Texte und Tonaufzeichnungen und damit durch unsere Interessen, Leidenschaften und Kaufgewohnheiten wühlen, Meta-Informationen über uns zusammenbauen, die neue Währung horten und verscherbeln.

Haustechnik

Smarte Häuser sind vollgestopft mit Sensoren und wahre ›Datenmutanten‹. Schließzylinder, Rolladenmotoren, Solarpanel, Kaffee- und Waschmaschinen, Heizungsanlagen, Stromzähler, Lichtschalter, Telefonanlagen, Mikrowellen, Saugroboter, Rauchmelder, Babyphones, Zahnbürsten, … untereinander und automatisch mit dem ›Internet der Dinge‹ verbunden, würden die gebündelten Daten alles liefern, was man für ein persönliches Dossier braucht. (›Industrie 4.0‹ vernetzt entsprechend ganze Produktionsstraßen miteinander, inklusive aller potentiellen Gefahren durch Manipulationen von außen). Die Komplexität »smarter« Technik wissen nicht nur Dienstleister zu nutzen, indem sie die Fernwartung inklusive Monitoring (Fernüberwachung) bis in die Privatsphäre der Schlafzimmer montieren. Auch eifersüchtige und technikaffine Ehemänner oder Hacker können ›Webcams‹, Thermostate, Lampen und Lautsprecher »zum Leben erwecken«. Es soll Einlieferungen in Psychiatrien geben, weil die Technik macht, was sie will – und aus Hauseigentümern Anstaltsinsassen.

Spielzeug

Intelligentes Spielzeug kann sich automatisch ins Internet einloggen und könnte einmal Spiel- und Sozialverhalten inklusive Aggressionspotentiale sowie das familiäre Umfeld scannen. Wer verdächtigt schon einen sprechenden Teddy der Spionage?

Kunden- und Kreditkarten, Bezahlsysteme

Beim Einkaufen halten wir unser magisch leuchtendes ›Telefon‹ ganz selbstverständlich vor den Kassenscanner, geblendet von den mikroelektronischen Potenzialen für die Berührungslosigkeit. »So what? Punkte machen, wie Kleinvieh, auch Mist«. Ein kleines ›Punkte-Erlebnis‹ im Alltag, immerhin, aber eine vergleichsweise winzige Belohnung im Tausch gegen unsere wertvollen, personengebundenen ›Doppelplus-Informationen‹. Die Programme sind noch dabei, unseren Alltag auswendig zu lernen, noch haben sie ihre Ausbildung nicht ganz abgeschlossen. Aber sie lernen schnell, schneller als der Auszubildende am Kassenscanner: im Restaurant, am Bankautomaten, beim ›Online-Shopping‹. Bargeldlose Bezahlvorgänge sind aussagekräftiger als markierte Banknoten. Das ›Data-Mining‹ an der Kasse summiert sich zu einem wertvollen Wissensschatz für die Konsumentenforschung. Wer was, wann und wo, in welchen Mengen, einkauft, also auch, welche Ernährungsgewohnheiten man hat (oder wie ungesund man sich ernährt), gibt man für die süßen ›Punkte-Leckerlis‹ preis. Auch Online-Händler, Bezahldienste und Kreditkarten-Institute hätten (theoretisch) alle Informationen, um glasklar anzuzeigen, welche Dinge wir so einkaufen gehen und worauf wir stehen – wenn die Bestimmungen zum Datenschutz sie nicht zurückhalten würden.

Gadgets/Wearables/RFID

Die ›smarten‹ Uhren, an den Handgelenken uns überholender Jogger, sammeln in Echtzeit akribisch Workout-Daten. Sie sind populär geworden und in den Alltag eingesickert. Neben Fitness und Gesundheit sind die Branchen ›Gaming‹ und ›Fashion‹ anziehende Sparten. GPS-Tracker‹, leicht in jeder Handtasche zu versteckende Sensoren, sind, wie ›RFID-Schaltkreise‹ in Büchern, Tragetaschen oder Autoreifen, perfekte Überwachungselektronik. Mikrochips lassen sich in jeden Gegenstand integrieren, zur Identifikation von Haustieren implantieren, in Form von ›NFC-Cips‹ für bargeldloses Bezahlen oder als Türöffner unter die Haut der Hände injizieren. Statt mit einer Chipkarte, gehen die Schwingtüren dann »wie von Geisterhand« noch berührungsloser auf. Man will sich ja nicht schmutzig machen. Bestimmt lässt sich so eine Hand auch orten.

Big Data/KI

Merkmale, ›Cluster‹, Muster – Taxonomie beschäftigt sich mit Ordnungen. Muster sind für die Erkennung innerhalb selbstlernender Systeme Voraussetzung. Klassifikationen sind wie Schubladen, sie haben Vor- und Nachteile. Negativ in Bezug auf die Überwachung von Menschen ist, dass völlig verschiedene Charaktere in eine und dieselbe Schublade gepackt werden können. Dann werden Daten miteinander verknüpft, die nichts miteinander zu tun haben. Summarische Aussagen vereinfachen, scheren über einen Kamm, können Vorurteile befördern. Wie lassen sich automatisch generierte Entscheidungen erklären, wenn die Prozesse unüberschaubar werden? Wie lassen sich automatisch generierte Ergebnisse prüfen, wenn die Informationen Weltbildern entsprechen und darum nicht kritisch hinterfragt werden? Falsch trainierte Systeme könnten falsche Nachrichten bringen. Algorithmen diktieren immer öfter, ohne menschliches Zutun. Algorithmen fordern bereits von uns den Nachweis des Menschseins, wenn wir während des Einloggens Bilder mit Ampeln und Bussen auswählen sollen. Algorithmen scannen unsere Websites und ranken von Menschen geschriebene Texte in Suchmaschinen. Mathematische Modelle entscheiden, welche Artikel für uns interessant sein könnten und eingeblendet werden. Früher nannte man das »Zensur«. Heute weiß man manchmal nicht mehr, ob man mit einem Menschen oder mit einem Rechner ›chattet‹. Es könnte der »Fortschritt« eintreten, dass keiner mehr weiß, was wir noch glauben können und was Maschinen uns glauben machen wollen. Keiner wüsste mehr, was wahr und was echte »Fake News« sind. Dann wären wir nur noch organische Zellhaufen in einem binären System, denen synthetische Bilder projiziert werden.

Warum sollten wir verbergen, dass wir gut gelaunt sind, wann wir traurig, wütend oder warum wir deprimiert sind? Wie behütet wollen wir leben, im Tausch gegen Kontrolle, schleichend adaptiert an neue Überwachungstechnologien, die uns Sicherheit und Ordnung vorgaukeln? Am Ende könnte es auf die Abwägung von Überwachung versus Freiheit hinauslaufen. Wer potentielle Amokläufer und Suizidgefährdete automatisiert aus Menschenmassen herausfiltern will, muss sich eben auch den liebenswerten Herrn Meyer von nebenan sehr genau anschauen. Aus sicheren Zeiten kann eine beängstigende Umwelt werden. Kein Mensch wird auf sinnvolle Sicherheitseinrichtungen verzichten wollen, aber wir sollten unsere Bewacher im Gegenzug sehr genau im Auge behalten. Denn wer Gedanken auslesen kann, wird auch Wege finden, Verhalten zu manipulieren. Beherrschte lassen sich sogar dazu bringen, Strukturen des Beherrschtseins selber zu festigen – die massenpsychologische Königsdisziplin. Truppen-, Waren-, Kapital- und Datenbewegungen werden längst genau beobachtet. Wie mündig wollen wir uns als Menschen bewegen können? Was würde es uns antun, lückenlos gesehen zu werden? Wenn die letzten überwachungsfreien ›Reservate‹ fallen, gibt es kein Zurück mehr. Man könnte geneigt sein, solche Gedanken als übertrieben oder als »Verfolgungswahn« abzutun, immerhin gibt es ja, »Gott sei Dank«, Datenschutz-Gesetze. Aber ist es nicht schon pathologisch, dass ›Gesundheitsapps‹ unseren Puls und ›Social-Media-Accounts‹ unsere ›Posts‹ ausschlachten? Was könnte persönlicher sein, als unser Herzschlag und unsere Emotionen? Überhaupt scheint die Kombination von Psychologie und Informatik eine große Zukunft zu haben. Besonders »interessant« wird ›Big Data‹ für diese ›Dienste‹ nämlich, wenn aus allzu menschlichen, scheinbar unzusammenhängenden Daten, lukrative Portfolios berechnet werden können.

Das können sie.

Quellen- und Literaturverzeichnis:

1 Vgl. jme: Moderne Kriegsführung/Autonome Waffe könnte Menschen erstmals eigenständig angegriffen haben. Spiegel Online/Wissenschaft, 02. Juni 2021, 18.23 Uhr. https://www.spiegel.de/ wissenschaft/technik/ autonome-waffe-koennte-menschen- erstmals-eigenstaendig-angegriffen- haben-a-ad06b93d-191c-4a5f- b4ae-853e7a7a177d (Abgerufen: 27.02.2022 20:18 UTC).

2 Vgl. Thompson, Steward A. und Warzel, Charlie: ‘The Privacy Project: Twelve Million Phones, One Dataset, Zero Privacy’. The New York Times, Online-Ausgabe, 19. Dezember 2019. https://www.nytimes.com/ interactive/2019/12/19/ opinion/location-tracking- cell-phone.html (Abgerufen: 27.02.2022 13:47 UTC).

Baumann, Zygmunt und Lyon, David: Daten, Drohnen, Disziplin, Ein Gespräch über flüchtige Überwachung. Suhrkamp Verlag Berlin, 3. Auflage 2014.